Letzte Woche fand mit der OOP in München wieder eine der größten IT-Konferenzen der Welt statt.

Wie in den Jahren zuvor, hatte ich vorher mit ein paar Kollegen die Einreichungen im Track Software Architecture Maintenance & Evolution reviewt. Umso spannender war es dann zu sehen, wie diese Vorträge live gehalten werden, bzw. wie die Reaktion des Publikums auf diese Talks war.

Im Laufe der Woche hatte ich auch selbst zwei Talks.

Im Laufe der Woche hatte ich auch selbst zwei Talks.

So kamen am Montag über 30 Teilnehmer in den Workshop Wenn‘s richtig dicke kommt – Krisensituationen in der IT meistern, den ich zusammen mit Veronika Kotrba und Ralph Miakra gehalten habe. Diese beiden sind sonst eher im Bereich „Soft-Skills“ zu Hause – aber gerade das machte den Workshop so spannend, da getreu dem Motto „Hard- und Softskills – Hand-in-Hand“ wieder in einem Workshop sowohl Soft- als auch Hardskills zum Bewältigen von Krisen vorgestellt wurden.

Highlight war dann im zweiten Teil des Workshops ein Planspiel, in dem die Teilnehmer verschiedene, sich ändernde Krisensituationen managen mussten.

Am Dienstag wurde ich selbst überrascht. Zwar wusste ich, dass das Thema Libs, Lizenzen, Lösungen – Tipps zum Umgang mit Third-Party Libraries Probleme adressiert, die oft die Schmerzpunkte in einem Projekt sind – dass aber über 250 Teilnehmer diesen Talk hören wollten, damit habe ich nicht gerechnet.

Auch dieses Mal war interessant, dass wieder so viele internationale Sprecher vertreten waren. Hier eine kleine Auswahl:

- Dave Farley: Continous Delivery

- Neal Ford: Building Evolutionary Architectures

- Hanna Fry: How to be Human in the age of the machine

- Kevlin Henney: Unreasonable Architecture

- Rebecca Johnson: Industrial AI enables digital Companions

- Johanna Rothman: Modern Management: Adopt how you lead for agile success

Alles in allem war es mal wieder eine interessante Woche bei der man merkte, dass man nicht „allein auf der Welt“ mit seinen IT-Problemen ist. 🙂

Und wie sagte mir Jutta Eckstein bei der Verabschiedung: „Danke dir, Thomas! Dann bis demnächst – du weißt ja, nach der OOP ist vor der OOP!“

Im Laufe einer SQL-Server-Migration bei einem Kunden sind wir an mehreren Stellen darauf gestoßen, dass Mitarbeiter diverser Fachabteilungen selbst Software geschrieben, in Betrieb genommen und diese selbst gepflegt haben. Die eigene IT-Abteilung wusste teilweise nichts von der Existenz dieser Art der Software. Nachdem die ersten Anwendungen bekannt geworden sind, wurde zusammen mit der IT-Führung des Kunden beschlossen, den aktuellen Stand in diesem Bereich aufzunehmen. Dafür haben wir eine Excel-Tabelle erstellt, in der folgende Daten gesammelt werden:

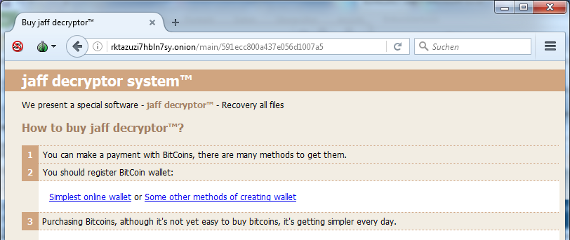

Im Laufe einer SQL-Server-Migration bei einem Kunden sind wir an mehreren Stellen darauf gestoßen, dass Mitarbeiter diverser Fachabteilungen selbst Software geschrieben, in Betrieb genommen und diese selbst gepflegt haben. Die eigene IT-Abteilung wusste teilweise nichts von der Existenz dieser Art der Software. Nachdem die ersten Anwendungen bekannt geworden sind, wurde zusammen mit der IT-Führung des Kunden beschlossen, den aktuellen Stand in diesem Bereich aufzunehmen. Dafür haben wir eine Excel-Tabelle erstellt, in der folgende Daten gesammelt werden: Wenn man in der Werbung für den Virenscanner von neuen Bedrohungen liest, denkt man schonmal gerne: Ach, was betrifft mich das. Für meinen Rechner interessiert sich doch sicher keiner, wieso sollte sich jemand die Mühe machen, dort einzubrechen?

Wenn man in der Werbung für den Virenscanner von neuen Bedrohungen liest, denkt man schonmal gerne: Ach, was betrifft mich das. Für meinen Rechner interessiert sich doch sicher keiner, wieso sollte sich jemand die Mühe machen, dort einzubrechen? Vom 16.5.-17.5.2013 fand in Hamburg die

Vom 16.5.-17.5.2013 fand in Hamburg die