Im Schatten der Schlagzeilen um die Ransomware „WannaCry“ verbreitete sich in den letzten Tagen auch eine andere Ransomware namens „Jaff“. Von der war auch einer unserer Kunden betroffen. Wir konnten ihm bei der Problemlösung helfen, Details können wir aus Gründen der Vertraulichkeit hier natürlich nicht nennen.

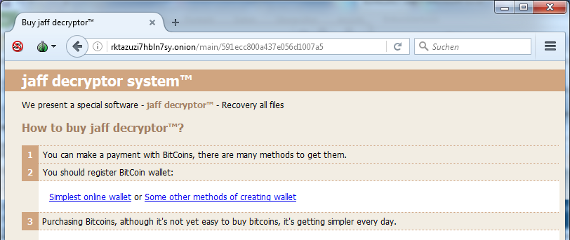

Wenn man sich anschaut, wie „Jaff“ funktioniert, wird klar, dass der Benutzer hier die größte Schwachstelle ist. „Jaff“ verbreitet sich über E-Mails, die ein PDF-Dokument im Anhang enthalten und, je nach Variante, die Aufforderung, zwei Exemplare zu drucken. Öffnet man das PDF im PDF-Reader, wird man dort aufgefordert, mit einem Klick das eingebettete Word-Dokument zu öffnen. Beim Start von Word erhält man dann die Warnmeldung, dass das Dokument verschlüsselt ist und möglicherweise gefährliche Makros enthält, die deaktiviert wurden. Erst wenn man auch diese Warnung ignoriert, die Makros durch Klick aktiviert, wird die eigentliche Schadsoftware aus dem Internet heruntergeladen und beginnt dann, Dateien auf dem Rechner und zugreifbaren Netzwerklaufwerken zu verschlüsseln. „Jaff“ hinterlässt dabei Hinweise auf die Verschlüsselung und fordert den Anwender auf, auf einer nur im Tor-Netzwerk erreichbaren „.onion“-Adresse (vgl. Screenshot) ein Entschlüsselungsprogramm zu kaufen.

Natürlich könnte man sagen, Antiviren-Programme im E-Mail-Server und/oder auf den Arbeitsplätzen hätten diesen Virus entdecken müssen. Sicher sind sie ein Hilfe, aber gerade bei neuen Viren hinken auch regelmäßig aktualisierten Virenscanner zwangsläufig hinterher. Und gerade „mutierende“ Viren können hier immer wieder durchschlüpfen.

In einem Falle wie „Jaff“ hilft es eigentlich nur, die Benutzer zu sensibilisieren.

Manchmal, wie im Falle von „WannaCry“, der sich im Netz über eine SMB-Sicherheitslücke verbreitet hat, ist es natürlich auch sinnvoll, die Rechner regelmäßig mit aktuellen Sicherheitspatches zu versorgen.

Aber gerade in Produktionsumgebungen ist das nicht immer möglich. Zum einen müssen die Auswirkungen der Patches auf die Produktionssysteme jeweils erst geprüft werden, um sicher zu gehen, dass statt der Viren nicht schon die Patches die Systeme lahmlegen. Zum anderen gibt es oftmals Altsysteme, die auf alten Betriebssystemen laufen, für die es gar keine Patches mehr gibt. Solche sollten dann unbedingt in abgeschotteten, vom Büronetz getrennten Teilnetzen betrieben werden, um hier einen Schutz vor dem möglichen Vireneinfall zu erreichen.

Schreibe einen Kommentar